בפוסט זה נחקור את פעילות קבוצות הכופרה ברשת האפלה, ננתח נתונים שנאספו ונלמד כיצד להשתמש בהם כדי לבנות פרויקט אבטחת סייבר. אם אתם סטודנטים או מקצוענים בתחום, זה הזמן להעמיק את הידע שלכם.

מבוא

בפרויקט זה, אנו נחקור את פעילות קבוצות הכופרה ברשת האפלה. אנו ננתח נתונים שנאספו ונלמד כיצד להשתמש בהם כדי לבנות פרויקט אבטחת סייבר. המידע שנאסף מאפשר לנו לקבל תובנות חשובות על האופן שבו קבוצות אלו פועלות וכיצד ניתן להגן על עצמנו מהן.

מקורות הנתונים

אחד המקורות המרכזיים שלנו הוא פרויקט בשם "Project Nap Weed". מדובר בקבוצה של מקצועני אבטחת סייבר מנוסים שמנטרים את הרשת האפלה ומחפשים מידע שפורסם על ידי קבוצות הכופרה. הם עוקבים אחרי יותר מ-150 קבוצות כופרה ומפרסמים את המידע שנאסף לציבור.

כלי הפרויקט

כדי לבצע את הניתוח, השתמשתי בכלים שונים, כולל IDE בשם Cursor, שמקל על כתיבת קוד ב-Python. זהו כלי חדש שאני לומד להשתמש בו, והוא עוזר לי מאוד במהלך הפרויקט.

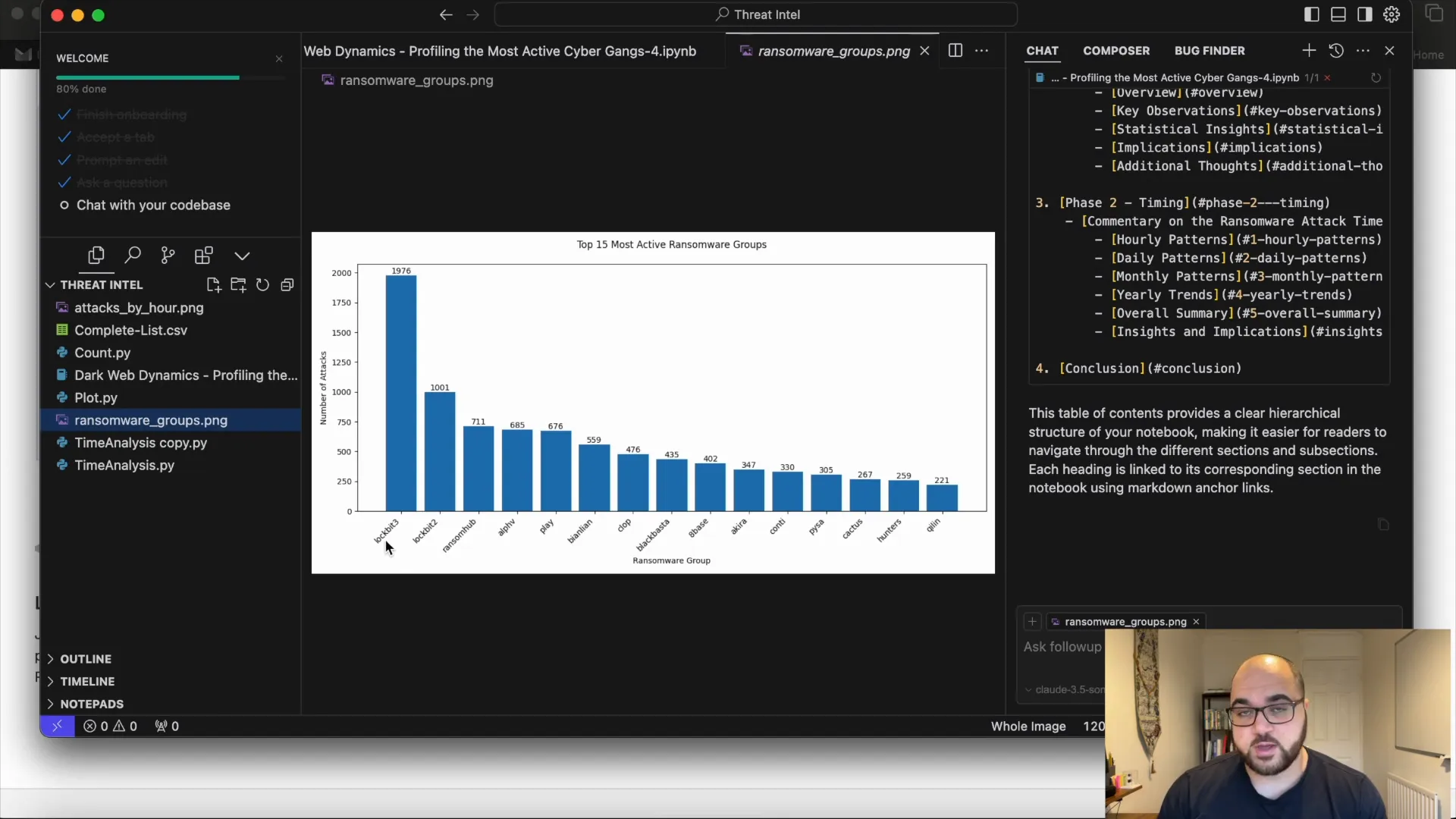

איזה קבוצות פעילות ביותר?

באמצעות ניתוח הנתונים, ניתן לזהות אילו קבוצות כופרה הן הפעילות ביותר. לדוגמה, LockBit היא אחת הקבוצות הבולטות ביותר, והן אחראיות על מספר רב של התקפות.

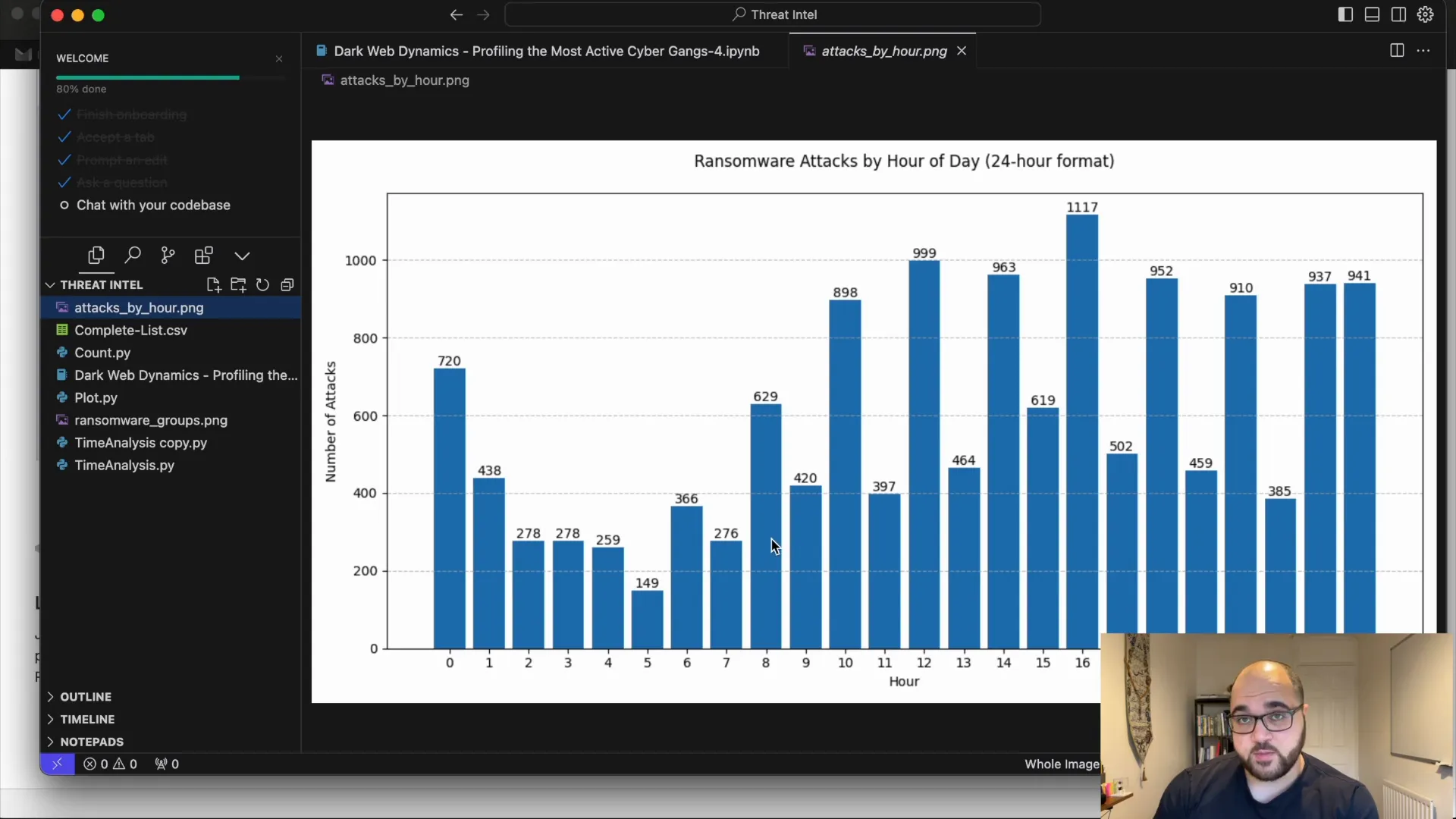

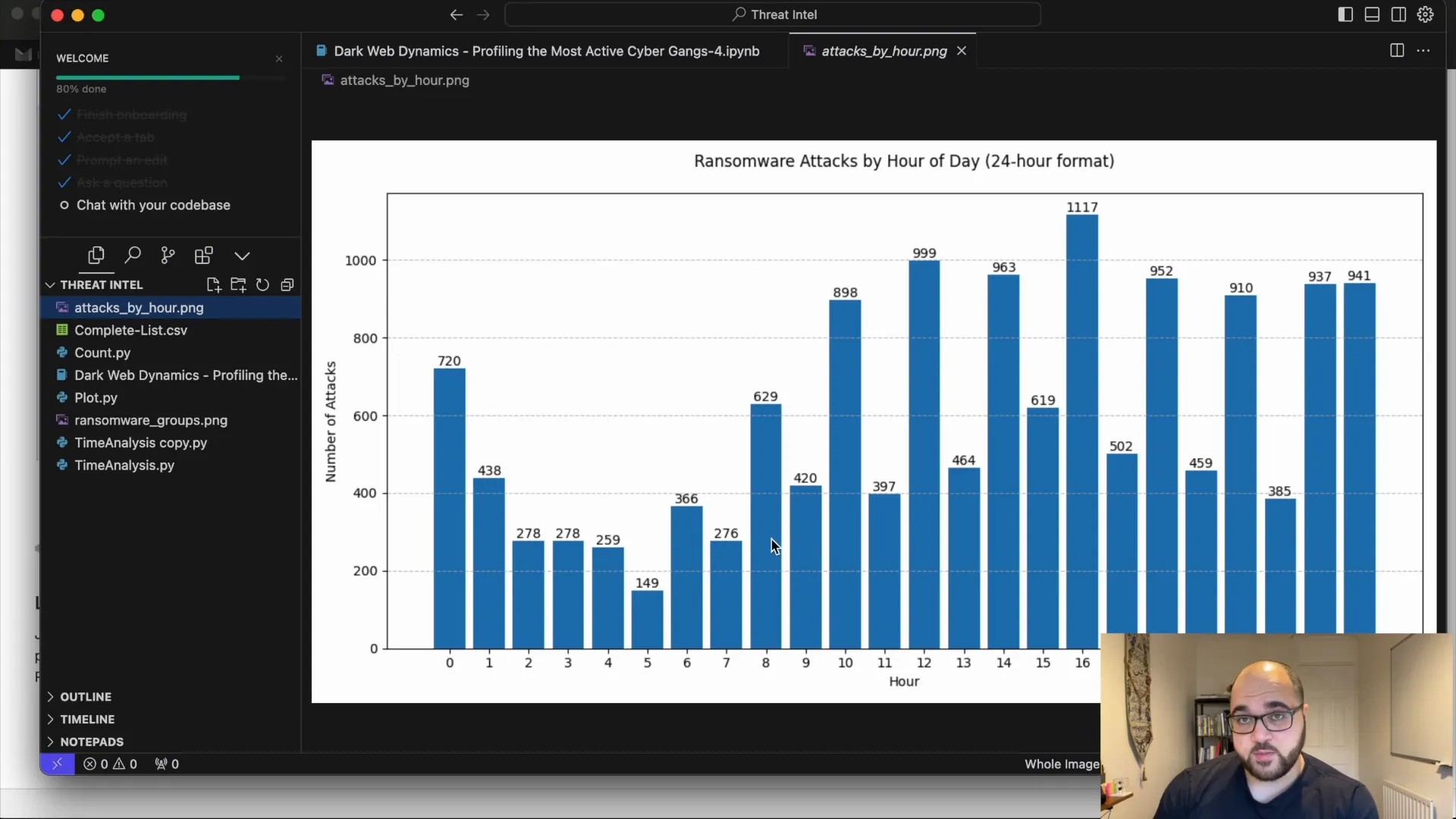

ניתוח זמני פעילות

באמצעות נתוני התאריכים והשעות, אנו יכולים להבין מתי קבוצות הכופרה מפרסמות את ההודעות שלהן. מעניין לגלות שהן נוטות לפרסם את ההודעות במהלך שעות העבודה הרגילות, מה שמצביע על כך שהן מתכננות את ההתקפות שלהן בצורה אסטרטגית.

הבנת פעילות קבוצות הכופרה

כדי להבין את פעילות קבוצות הכופרה, יש לבחון את האסטרטגיות והטקטיקות שהן משתמשות בהן. קבוצות אלו לא פועלות באופן אקראי; הן מתכננות את המהלכים שלהן בקפידה על מנת להשיג את המיטב מההתקפות שלהן. לדוגמה, קבוצת LockBit, אחת הפעילות ביותר, משתמשת בשיטות מתקדמות כדי לפרוץ לרשתות ארגוניות ולגנוב נתונים רגישים.

- אסטרטגיות התקפה: קבוצות הכופרה נוטות להתמקד בארגונים עם מערכות אבטחה חלשות.

- זמני פעילות: הן מפרסמות את המידע שלהן בזמנים אסטרטגיים כדי למקסם את ההשפעה.

- שיווק ברשת האפלה: פרסום המידע על הנתונים הגנובים כולל גם הצעות לרכישת הנתונים.

תהליך איסוף הנתונים

איסוף הנתונים הוא שלב קרדינלי בהבנת פעילות קבוצות הכופרה. נתונים אלו נאספים ממקורות שונים, כולל פרסומים ברשת האפלה. הפרויקט שלנו מתבסס על נתונים שנאספו על ידי Project Nap Weed, שמנטרת את הפעילות של יותר מ-150 קבוצות כופרה.

תהליך זה כולל מספר שלבים:

- סריקה של הרשת האפלה לאיתור פרסומים חדשים.

- תיעוד המידע שנמצא, כולל תאריכים, שמות קבוצות ותוכן הודעות.

- אחסון הנתונים בפורמט שניתן לנתח, כמו CSV.

החשיבות של ניתוח הנתונים

ניתוח הנתונים הוא מהותי להבנת המגמות והדפוסים בפעילות קבוצות הכופרה. בעבודה שלנו, אנו מנתחים את הנתונים כדי לזהות אילו קבוצות פעילות ביותר, באילו זמנים הן פועלות, ואילו סוגי נתונים הן גונבות.

הניתוח מאפשר לנו:

- לזהות קבוצות עם פוטנציאל לסיכון גבוה.

- לפתח אסטרטגיות הגנה מתקדמות.

- לספק תובנות לארגונים כיצד להיערך להתקפות עתידיות.

הצגת תובנות מהנתונים

לאחר ניתוח הנתונים, ניתן להציג מספר תובנות קריטיות:

- זמני פרסום: קבוצות הכופרה נוטות לפרסם את המידע שלהן במהלך שעות העבודה הרגילות.

- שיטות התקפה: קבוצות מסוימות, כמו LockBit, משתמשות בשיטות מתקדמות שמאפשרות להן לפרוץ לרשתות בצורה מהירה.

- תופעת השוק האפור: ישנו שוק פעיל שבו קבוצות מוכרות את המידע הגנוב, מה שמצביע על כך שהסיכון להיתפס נמוך.

המלצות לארגונים

בהתבסס על המידע שנאסף והניתוח שביצענו, אנו ממליצים לארגונים לנקוט בכמה צעדים חשובים:

- לשדרג את מערכות האבטחה ולוודא שהן מעודכנות.

- להשקיע בהכשרת עובדים כדי לזהות התקפות פוטנציאליות.

- ליצור תוכניות חירום למקרה של פריצה.

על ידי יישום המלצות אלו, ארגונים יכולים לצמצם את הסיכון להיפגע מהתקפות כופרה ולהגן על הנתונים שלהם.